España es uno de los países con más infecciones por este malware, que ya se ha convertido en el ataque informático más utilizado durante este 2015. Sin embargo, muy pocas empresas saben cómo protegerse. Hablamos delransomware conocido como CryptoLocker, un programa malicioso que cifra los archivos residentes en un ordenador. Salvo excepciones, la única forma de recuperar los datos es pagar un rescate, un negocio que hasta el momento está dando muchos beneficios a los ciberdelincuentes.

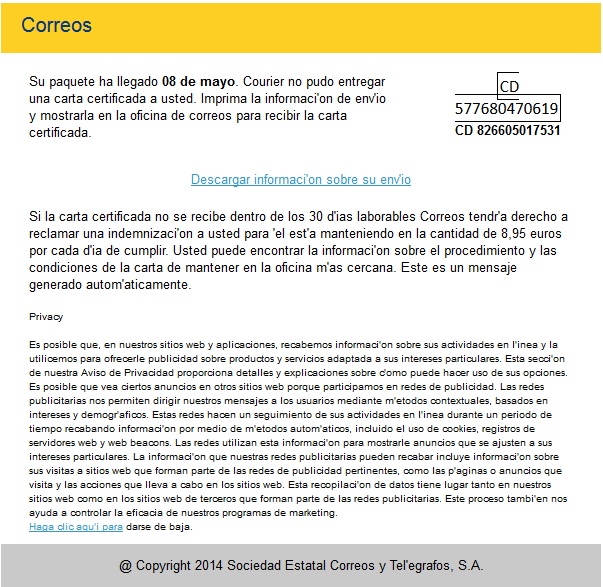

El secuestro de archivos es, a día de hoy, una de las mayores amenazas a la que pueden enfrentarse usuarios y empresas, ya que muchos de ellos manejan información sensible o no disponen de copias de seguridad. En la mayoría de casos estos ataques utilizan el correo electrónico para llegar a sus víctimas. Y CryptoLocker no es una excepción. El más común es un email en el que suplanta la identidad de la empresa de servicio postal Correos. Una copia casi calcada del original.

"El ransomware ha causado graves problemas a decenas de miles de usuarios en todo el mundo, pero en las últimas semanas algunas variantes se están cebando especialmente con los españoles", ha explicado a Teknautas Josep Albors, director de Educación y Laboratorio de Eset España.

En el correo se insta al usuario a hacer click en un enlace para recibir una supuesta carta certificada. Además, advierte que en el caso de que no la recoja se le impondrá una sanción económica. Al pulsar en el botón e introducir elcaptcha muestra un archivo comprimido con la apariencia de un PDF, pero que en realidad es un ejecutable de malware. Inmediatamente después, el virus cifra todos los archivos del ordenador con una clave. De esta forma, abriendo un aparente PDF, los atacantes impiden el acceso a toda la información alojada en el PC.

Cómo defenderte de un malware capaz de engañar a los antivirus

Otra de las características de CryptoLocker es su capacidad de engañar a los antivirus. Según Albors, "este ransomware muta constantemente las variantes para no ser detectado por los antivirus. Que sea localizado o no dependerá de cada antivirus y cómo esté configurado".

Cuando el malware ha terminado de cifrar los archivos muestra un mensaje solicitando el rescate. En estos casos algunas webs recomiendan seguir unas pautas para recuperar los datos robados, pero la mayoría de expertos consultados asegura que esto ya no es posible. Las nuevas variantes de CryptoLocker inutilizan también las versiones de archivo anteriores. Sólo queda, por lo tanto, pagar el rescate (algo que nadie recomienda), o erradicar elmalware con un antivirus y olvidarnos de la información perdida.

'Este ransomware muta constantemente las variantes para no ser detectado por los antivirus'

Existen unas medidas de seguridad, sin embargo, para aquellos usuarios que todavía no hayan caído en la trampa. Las más básicas son mantener actualizados los sistemas operativos, navegadores y antivirus (algo que no garantiza que se pueda detectar el ataque pero sí incrementa las posibilidades de éxito), y evitar abrir correos sospechosos o enlaces o documentos adjuntos no solicitados (especialmente los comprimidos en formato .zip).

En este sentido puede resultarle útil al usuario activar la opción de hacer visibles todas las extensiones de los archivos adjuntos recibidos, para no tener que descargarlas, y disponer de una copia de seguridad actualizada.

Eset recomienda también activar el sistema de restauración de ficheros Shadow Copy de Windows para restaurar los archivos afectados por elransomware a una versión anterior (en el caso de que estos últimos no hayan sido afectados). Por último, pueden resultar muy útiles herramientas especializadas como Anti Ramson o CryptoPrevent para recibir alertas en el caso de que nuestro ordenador haya sido infectado.

miércoles, junio 03, 2015

miércoles, junio 03, 2015